Як зламати базу даних

Автор:

Judy Howell

Дата Створення:

26 Липня 2021

Дата Оновлення:

23 Червень 2024

Зміст

- етапи

- Спосіб 1 Використовуйте ін'єкцію SQL

- Спосіб 2 Злому пароля бази даних

- Спосіб 3 Використовуйте лазівки в базах даних

Найкращий спосіб переконатися, що ваша база даних захищена від хакерів - це мислити як хакер. Якби ви були одним, яку інформацію ви хотіли б знайти? Як би ви їх знайшли? Існує багато типів баз даних і різні способи їх зламання, але більшість хакерів спробують знайти пароль або запустити програму, яка експлуатує слабку точку бази даних. Якщо ви відчуваєте себе комфортно з операторами SQL і володієте рудиментарними знаннями про те, як працюють бази даних, можливо, ви зможете зламати її.

етапи

Спосіб 1 Використовуйте ін'єкцію SQL

- Запитайте себе, чи база даних вразлива. Для використання цього методу вам потрібно мати деякі податкові знання. Відкрийте сторінку входу в базу даних у своєму браузері та введіть (апостроф) у полі для імені користувача. Натисніть на Senregistrer, Якщо ви бачите помилку, яка говорить про "Виняток SQL: рядок, що цитується, неправильно завершений" або "недійсний символ", база даних є вразливою до ін'єкції SQL.

-

Знайдіть кількість стовпців. Поверніться на сторінку входу (або будь-яку URL-адресу, яка закінчується на "id =" або "catid =") і натисніть на адресному рядку браузера. Після URL-адреси натисніть пробіл і введітьЗАМОВИТИ на 1, потім натисніть запис, Змініть 1 на 2 і натисніть знову запис, Продовжуйте збільшувати це число, поки не з’явиться помилка. Кількість стовпців - це число, яке ви ввели перед тим, що спричинило помилку. -

Знайдіть стовпці, які приймають запити. В кінці URL-адреси в адресному рядку змініть значенняCatID = 1абоID = 1і покластиCatID = -1абоID = -1, Натисніть пробіл і введітьСПІЛЬНИЙ ВИБІР 1,2,3,4,5,6(якщо є шість стовпців) Введені туди цифри повинні відповідати кількості стовпців, і кожен повинен бути відокремлений комою від інших. Натисніть запис і ви побачите номери кожного стовпця, який прийме запит. -

Введіть оператори SQL. Наприклад, якщо ви хочете знати поточного користувача і якщо ви хочете зробити ін'єкцію у другому стовпці, перед тим, як натиснути пробіл, слід стерти все після "id = 1" в URL-адресі. Потім введітьUNION SELECT 1, CONCAT (user ()), 3,4,5,6--, Натисніть запис і на екрані ви побачите ім'я поточного користувача. Використовуйте будь-який оператор SQL для відображення інформації, наприклад, списку імен користувачів та паролів для злому.

Спосіб 2 Злому пароля бази даних

-

Спробуйте підключитися до кореня. У деяких базах даних немає пароля в корені за замовчуванням, тому ви можете мати доступ до нього, залишивши поле пароля порожнім. В інших є паролі за замовчуванням, які ви можете легко знайти, шукаючи на відповідних форумах. -

Спробуйте загальні паролі. Якщо адміністратор захистив базу даних паролем (як правило, так), спробуйте поєднати ім'я користувача та пароль. Деякі хакери розміщують онлайн-списки паролів, які вони зламали за допомогою інструментів перевірки. Спробуйте різні комбінації імен користувачів та паролів.- Наприклад, https://github.com/danielmiessler/SecLists/tree/master/Passwords є визнаним сайтом, де ви знайдете списки паролів.

- Ви, мабуть, втратите деякий час, намагаючись ввести паролі в руці, але варто спробувати, перш ніж вийти з важкої артилерії.

-

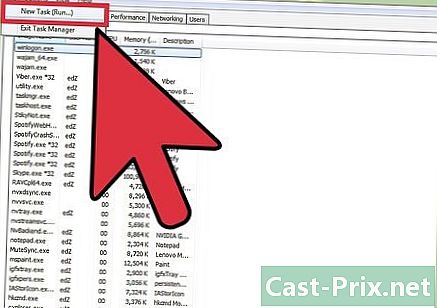

Скористайтеся інструментом підтвердження пароля. Ви можете скористатися багатьма інструментами, щоб спробувати тисячі комбінацій слів у словнику та літер, цифр чи символів, щоб зламати пароль.- Деякі інструменти, такі як DBPwAudit (для Oracle, MySQL, MS-SQL та DB2) та Access Passview (для доступу MS) - це добре відомі інструменти, які можна використовувати в більшості баз даних. Ви також можете шукати в Google, щоб знайти нові інструменти, спеціально розроблені для цікавої бази даних. Наприклад, ви можете шукати

інструмент аудиту паролів oracle dbякщо ви зламаєте базу даних Oracle. - Якщо у вас є сервер на сервері, на якому розміщена база даних, ви можете запустити програмне забезпечення для злому пароля, як-от Джон Розпушувач щоб знайти його. Розташування хеш-файлу відрізняється залежно від бази даних.

- Завантажуйте програмне забезпечення лише з сайтів, яким ви довіряєте. Дослідіть ці інструменти перед їх використанням.

- Деякі інструменти, такі як DBPwAudit (для Oracle, MySQL, MS-SQL та DB2) та Access Passview (для доступу MS) - це добре відомі інструменти, які можна використовувати в більшості баз даних. Ви також можете шукати в Google, щоб знайти нові інструменти, спеціально розроблені для цікавої бази даних. Наприклад, ви можете шукати

Спосіб 3 Використовуйте лазівки в базах даних

-

Знайдіть відповідну програму. Sectools.org - це набір інструментів безпеки (включаючи ті, що вас зараз цікавлять), які існують вже більше десяти років. Їх інструменти визнані та використовуються адміністраторами у всьому світі для тестування безпеки. Перевірте їхню операційну базу даних (або знайдіть схожий сайт, якому ви довіряєте) на інструменти чи файли, які допоможуть вам знайти порушення безпеки в базах даних.- Ви також можете спробувати www.exploit-db.com. Зайдіть на їхній веб-сайт і натисніть на посилання Пошук, тоді виконайте пошук типу бази даних, яку ви хочете зламати (наприклад, Oracle). Введіть код капчу у відповідне поле та проведіть пошук.

- Вивчіть програми, які ви хочете використовувати, щоб знати, що робити у випадку проблеми.

-

Знайдіть уразливу мережу за допомогою Wardriving . Проїзд складається з водіння (або ходьби чи їзди на велосипеді) в районі сканування мереж Wi-Fi за допомогою інструменту (наприклад, NetStumbler або Kismet), щоб знайти його без захисту. Технічно це повністю законно. Що не є законним - використовувати мережу, яку ви знайшли в незаконних цілях. -

Використовуйте цю мережу для свого злому. Якщо ви хочете зробити щось, чого ви насправді не повинні робити, було б краще, якщо ви робите це з мережі, яка не є вашою. Підключіться до відкритої мережі, яку ви знайшли, використовуючи програмне забезпечення для злому, яке ви завантажили.

- Завжди зберігайте конфіденційні дані за брандмауером.

- Переконайтеся, що ви захищаєте бездротові мережі паролем, щоб не могли використовувати вашу для злому.

- Знайдіть інших хакерів і запитайте у них поради. Іноді кращих методів злому не можна знайти на Інтернет-форумах.

- Розумійте закон та наслідки ваших дій у вашій країні.

- Ніколи не намагайтеся отримати незаконний доступ до машини з власної мережі.

- Неправомірний доступ до бази даних, яка не є вашою.